La cybersécurité ne peut plus être considérée comme la responsabilité uniquement des équipes dédiées. Pour faire face aux menaces croissantes, il est crucial d'insuffler une véritable culture de la sécurité au sein des équipes de développement. Lors d'une table ronde organisée à l'occasion de la sortie du livre "Il était une faille", des experts de grandes entreprises françaises ont partagé leurs approches pour relever ce défi.

De l'invisible au concret : les clés d'une sensibilisation réussie

"La sécurité est un sujet de tous les instants", rappelle Jean Burellier, Tech Lead Platform Team & Security Expert chez Sanofi. Cette prise de conscience doit s'ancrer dans le quotidien des équipes, bien au-delà des formations obligatoires.

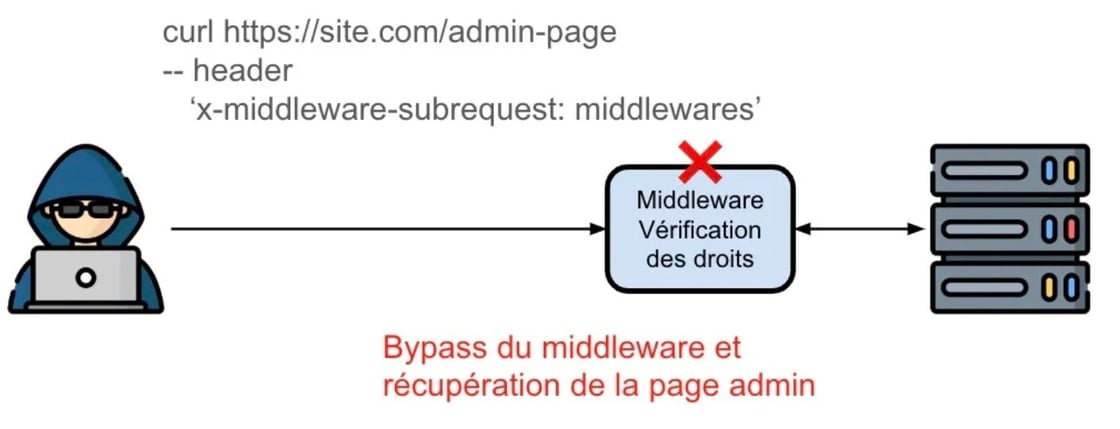

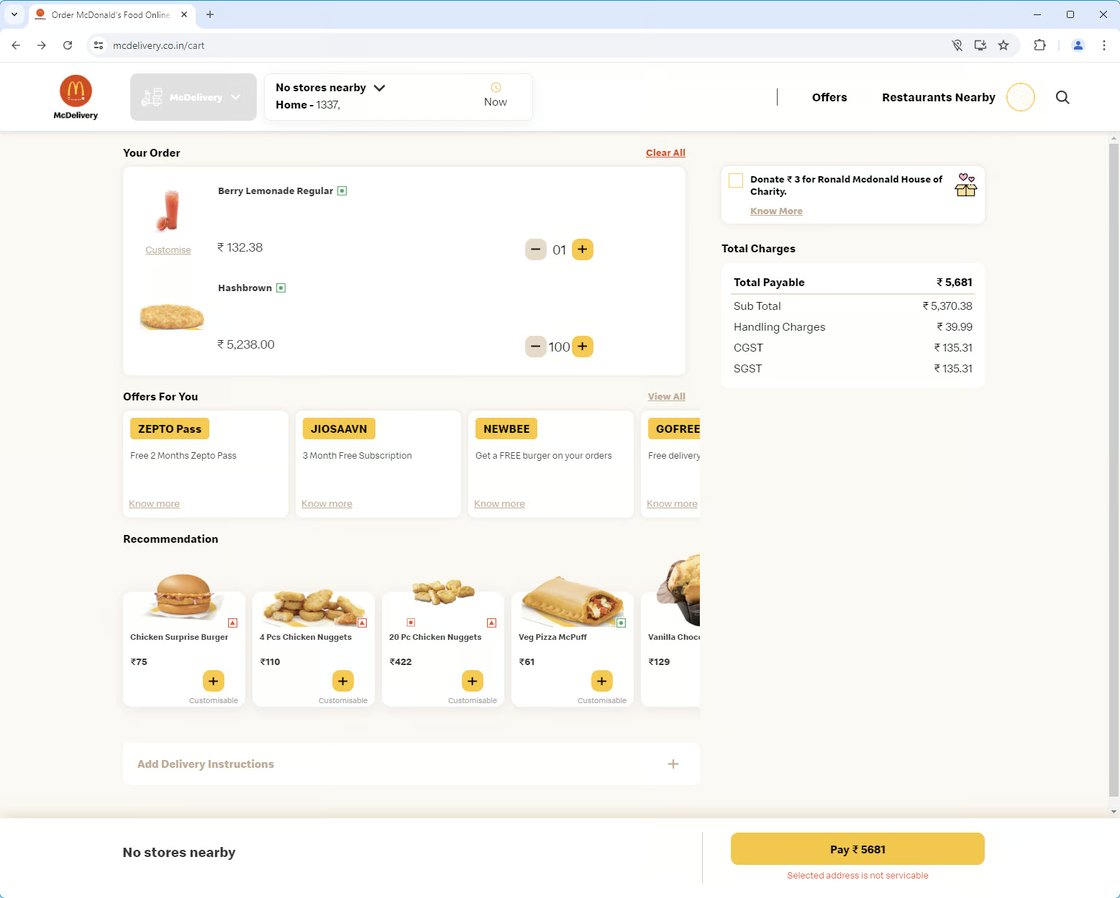

Pour Paul Molin, CISO du groupe Theodo et coauteur du livre "Il était une faille", la sensibilisation commence par le storytelling : "Nous avons commencé par envoyer des newsletters racontant des histoires de vulnérabilités réelles. L'objectif était de montrer aux développeurs que la sécurité n'est pas juste un délire d'experts cyber, mais un enjeu réel avec des impacts concrets sur les produits qu’ils construisent."

La formation continue : une approche ludique et immersive

Si les formations obligatoires permettent de poser les bases, les experts s'accordent sur la nécessité d'aller plus loin. Chez Pix, Romain du Marais mise sur son expérience de pentester pour rendre la formation plus engageante : "J'explique les risques du point de vue de l'attaquant. C'est toujours plus parlant."

Sa stratégie repose sur plusieurs piliers :

- Un challenge hebdomadaire de code envoyé le lundi, avec la réponse donnée le jeudi

- Des sessions de CTF (Capture The Flag) pendant les sprints d'exploration technique

- Des présentations interactives courtes et régulières

- L'utilisation de plateformes pédagogiques comme TryHackMe

Du côté de Bpifrance, Calange Favreau a intégré la sécurité dans les rituels agiles existants. Les "Yokoten" permettent aux équipes de présenter des cas concrets de sécurité et de partager leurs solutions. "Ces moments sont ouverts à tous et permettent de vraiment partager la connaissance", explique-t-il. L'entreprise a également mis en place un système de "bac rouge" pour suivre, analyser et prioriser les vulnérabilités identifiées dans une dynamique d’amélioration continue qui suit la méthodologie Lean.

Responsabiliser sans culpabiliser : une approche positive

Face aux incidents de sécurité, la tentation est grande de chercher un responsable. Pourtant, les experts sont unanimes : blâmer est contre-productif. "Je préfère travailler avec des équipes qui ont l'honnêteté de venir me voir en disant 'Je pense que j'ai fait une erreur' plutôt que d'avoir un quart de la boîte qui fait du shadow IT", souligne Jean Burellier.

Cette approche bienveillante est particulièrement importante chez Pix : "L'expression 'la faille est entre le clavier et la chaise est réductrice", affirme Romain du Marais. "Si quelqu'un clique sur un lien de phishing et que l'entreprise se fait pirater, c'est l'équipe sécurité qui a failli dans sa mission de protection."

Les trois experts insistent sur le lien de confiance qui doit s’installer entre les équipes sécurité et les équipes techniques. Romain du Marais insiste sur l’utilisation des outils existants et pris en main par les développeurs et développeuses plutôt que l’imposition de nouveaux outils.

Mesurer pour progresser : des KPIs adaptés

Comment s'assurer que ces initiatives portent leurs fruits ? Les experts recommandent une approche à plusieurs niveaux :

Au niveau technique, il est crucial de mettre en place :

- Des outils de montée de version automatisés comme Dependabot ou Renovate

- Des analyseurs de code statique

- Un monitoring des configurations Cloud

- Un suivi des temps de déploiement et de mise à jour

"Ce n'est pas pour le plaisir d'avoir des KPI, mais pour avoir des indicateurs qui peuvent accompagner dans la vie de tous les jours", précise Jean Burellier.

Chez Bpifrance, l'équipe de Calange Favreau a développé des indicateurs macro-techniques : "On suit par exemple les rôles IAM non utilisés, la rotation des clés, et le nombre de failles majeures détectées. Ces métriques nous permettent de voir si nous nous améliorons dans le temps."

La transparence : un levier stratégique

Un point important soulevé lors des échanges concerne la communication autour des pratiques de sécurité. Si partager ouvertement ses méthodes peut sembler risqué et augmenter la surface d’attaque, les experts considèrent que les bénéfices l'emportent souvent, à condition de trouver le bon équilibre. Ils soulignent que le partage en interne des incidents de sécurité devrait être systématique pour former et sensibiliser.

Jean Burellier, qui contribue également sur des projets open source majeurs tels qu’Express ou Node, recommande une approche différenciée :

- Pour l'open source : transparence totale, mais différée après la correction des vulnérabilités

- Pour les entreprises : communication générale sur les processus sans révéler les détails techniques sensibles

- En interne : partage complet des informations pour favoriser l'apprentissage collectif

Conclusion : vers une sécurité collaborative

Créer une culture de cybersécurité est un travail de longue haleine qui nécessite un engagement constant. Les retours d'expérience partagés lors de cette table ronde montrent qu'il est possible de transformer la sécurité d'une contrainte en une valeur partagée. La clef du succès réside dans un équilibre entre formation continue, responsabilisation positive et mesure des progrès.

Comme le résume Paul Molin : "La sécurité concerne les développeurs. C'est un sujet passionnant où ils ont un rôle crucial à jouer dans la construction quotidienne de leurs applications."