Les coffres-forts de mots de passe de nombreux utilisateurs de LastPass, un gestionnaire de mots de passe largement utilisé, ont été dérobés en août dernier. Heureusement, les mots de passe contenus dans le gestionnaire LastPass restent confidentiels même après l’attaque ! Enfin, seulement si les utilisateurs ont suivi les bonnes pratiques.

On vous explique !

❗️Disclaimer

Avant de commencer cette newsletter, j’espère que vous êtes déjà tous convaincus de l’importance d’utiliser un gestionnaire de mot de passe pour protéger vos comptes. Si ce n’est pas le cas, allez lire notre newsletter sur les Cadeaux de mariage pour hackers!

🕵️ Explication de l'attaque

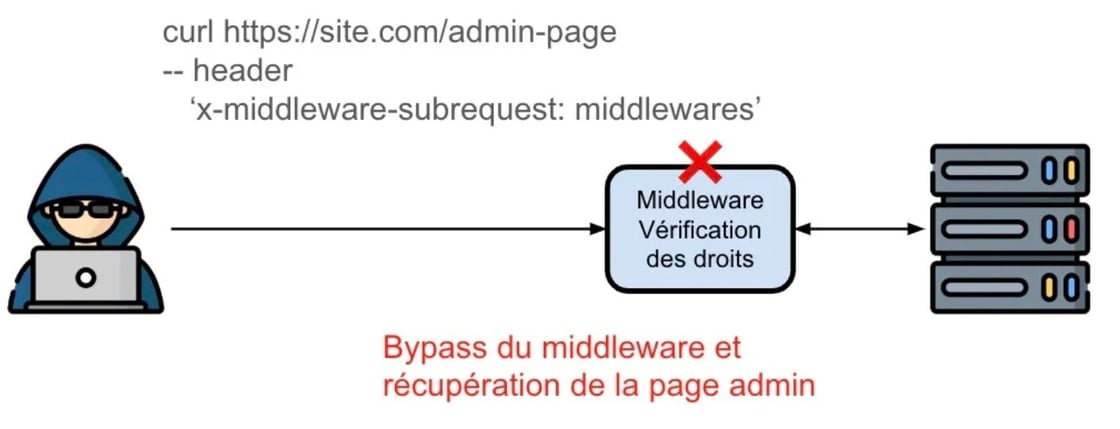

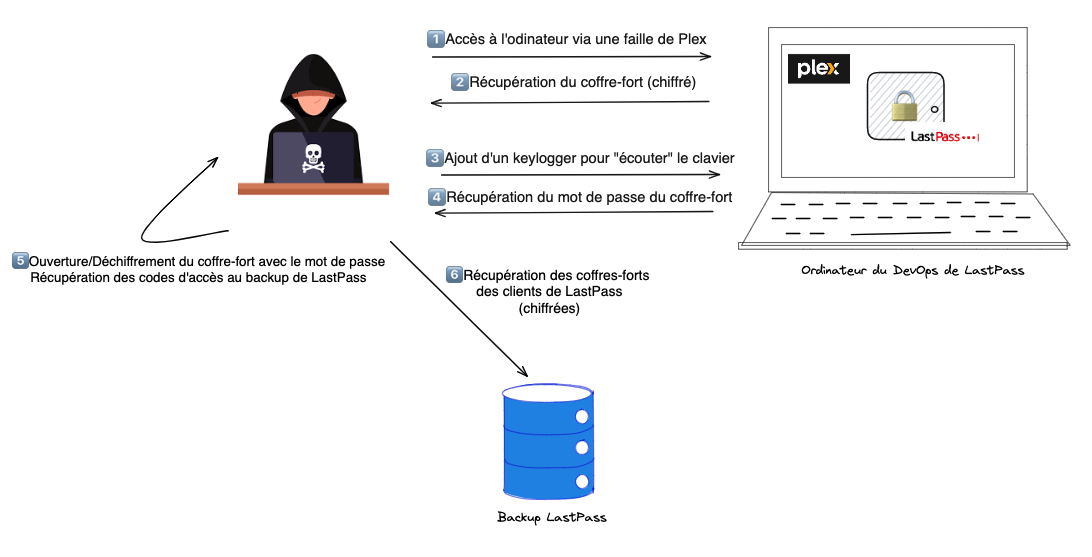

Des attaquants se sont introduits sur l’ordinateur d’un employé de LastPass via Plex, une application vulnérable installée sur cet ordinateur. Plex est permet le streaming de vidéo, notamment en permettant à l’utilisateur d’ajouter ses propres vidéos et d’y accéder depuis n’importe quel lieu. Elle était installée pour un usage personnel de l’utilisateur.

Selon le rapport communiqué par LastPass, les attaquants ont pu prendre le contrôle de l’ordinateur d’un DevOps de LastPass et notamment récupérer son coffre-fort contenant ses mots de passe professionnels et personnels.

Ce coffre-fort étant protégé par le mot de passe maître de l’utilisateur, ils ont ajouté un keylogger, un process qui permet de récupérer l’ensemble des touches tapées sur le clavier. Ils ont pu ainsi déchiffrer son coffre-fort.

Ce dernier contenait notamment des accès aux backups de production où était stocké l’ensemble des coffre-forts (chiffrés!) des clients de LastPass.

Et ensuite? Que peuvent faire les attaquants de ces données chiffrées ?

C’est là que l’on peut voir si les utilisateurs ont mis une porte blindée ou une serrure en papier à leur coffre-fort! Les attaquants peuvent procéder à une attaque par dictionnaire, c’est-à-dire essayer de décrypter les identifiants en essayant une liste des mots de passe les plus courants. Il existe de nombreuses liste des mots de passe les plus courants, en voici un exemple. J’espère que votre mot de passe n’est pas sur cette liste! 😉

De plus, les URLs des sites correspondants aux identifiants ne sont pas chiffrées. Les attaquants peuvent donc connaître la sensibilité des identifiants conservés. Ils pourront alors mettre un effort plus important pour décrypter les informations s’il y a des identifiants de cryptomonnaie ou de sites bancaires.

🛡 Comment se protéger ?

- Utiliser un gestionnaire de mots de passe !!! Si vous avez encore des doutes, allez rire trois minutes en regardant comment il est facile de récupérer certains mots de passe dans cette vidéo ou dans celle-là. 😂

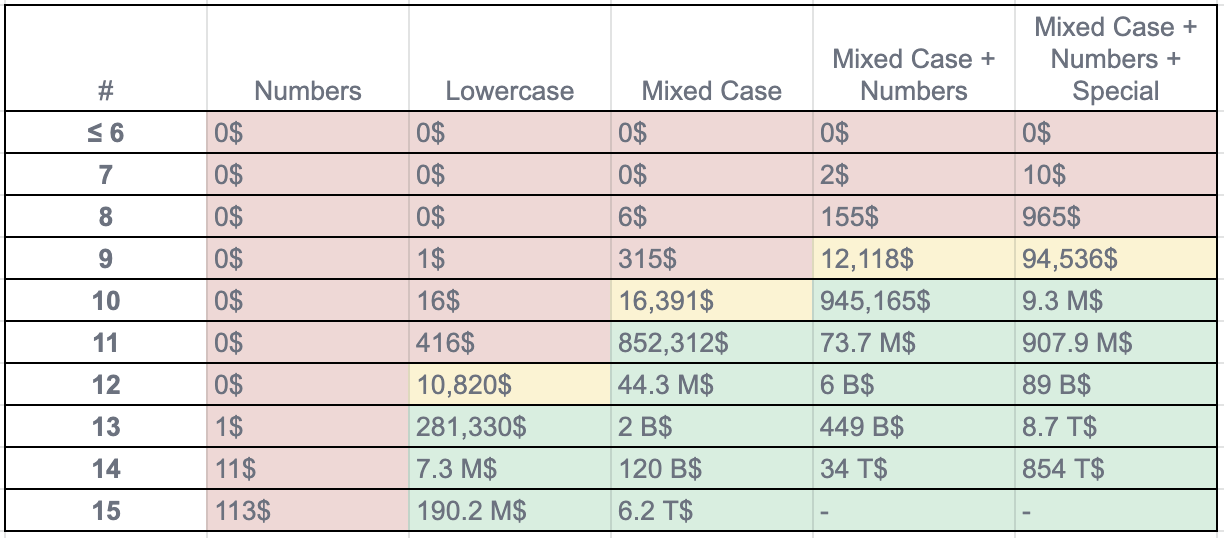

- Avoir un mot de passe fort sur son gestionnaire de mot de passe: L’intérêt du gestionnaire est de n’avoir qu’un seul mot de passe à retenir, c’est celui qui protège tous les autres, il doit faire au moins 12 caractères et ne rien dire sur vous: pas de date de naissance ou de mariage, pas de nom d’un proche ou de votre animal de compagnie. Vous ne mettriez pas votre porte-monnaie dans un coffre-fort avec une serrure en carton ! 😉

Un tableau pour vous donner une idée du coût de bruteforce d'un mot de passe (en 2020, source)

- Séparer sa vie personnelle et professionnelle: Avoir deux ordinateurs séparés ou deux sessions distinctes et ne pas avoir d’applications personnelles sur sa session professionnelle. Elles sont potentiellement vulnérables et peuvent mener à du vol de données professionnelles.

- Si vous utilisez LastPass, mettez à jour vos mots de passe pour les sites sensibles comme votre banque. En général, après une intrusion sur un site, mettez à jour vos identifiants associés.

🏹 Pour aller plus loin

- Comprendre les attaques par bruteforce, dictionnaire et rainbow table

- Un article sur l’attaque de LastPass et de Plex

Nous avons pour ambition de sécuriser le web, et pour atteindre cet objectif, nous avons besoin de vous ! Si vous avez des questions, des suggestions ou le moindre doute, n'hésitez pas à contacter notre équipe sécurité, par mail security@theodo.fr.